lunghezza minima;

minimo e massimo periodo di validità;

numero di password history;

blocco dell'utente per tentativi errati;

etc.;

Talvolta però ci si trova nella situazione di avere utenti di dominio che hanno necessità differenti:

- alcuni utenti con estese autorizzazioni di gestione e modifica oppure che sono "proprietari" di dati sensibili, per i quali è necessario utilizzare policy di password particolarmente robuste;

- altri utenti magari hanno limitati diritti di accesso (sola lettura) e vengono usati saltuariamente da persone poco pratiche, per esempio personale di produzione per consultazione disegni o specifiche tecniche, per i quali sarebbe preferibile poter utilizzare password relativamente più semplici.

Ho creato un gruppo di dominio "Password_semplici" dove assegnare quegli utenti che potranno usare password più semplici.

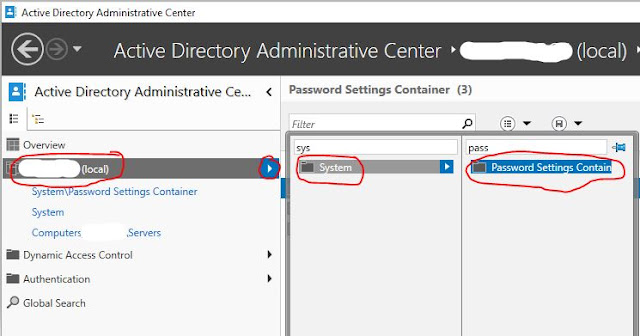

Si lancia Active Directory Administrative center

ho creato una sequenza di "precedenza" con 3 valori: 1, 2, 5.

1: per utenti che gestiscono dati sensibili, con vincoli di password stringenti e blocco automatico dell'utente dopo n tentativi falliti.

2: per utenti che utilizzano password semplici.

5: per tutti gli utenti di dominio con password robuste ma il blocco automatico è solo per un periodo limitato di tempo.

2: per utenti che utilizzano password semplici.

5: per tutti gli utenti di dominio con password robuste ma il blocco automatico è solo per un periodo limitato di tempo.

Esempio di definizione:

The Passwords must meet complexity requirements policy setting determines whether passwords must meet a series of guidelines that are considered important for a strong password. Enabling this policy setting requires passwords to meet the following requirements:

- Passwords may not contain the user's samAccountName (Account Name) value or entire displayName (Full Name value). Both checks are not case sensitive.

- The samAccountName is checked in its entirety only to determine whether it is part of the password. If the samAccountName is less than three characters long, this check is skipped.

- The displayName is parsed for delimiters: commas, periods, dashes or hyphens, underscores, spaces, pound signs, and tabs. If any of these delimiters are found, the displayName is split and all parsed sections (tokens) are confirmed to not be included in the password. Tokens that are less than three characters are ignored, and substrings of the tokens are not checked. For example, the name "Erin M. Hagens" is split into three tokens: "Erin", "M", and "Hagens". Because the second token is only one character long, it is ignored. Therefore, this user could not have a password that included either "erin" or "hagens" as a substring anywhere in the password.

- The password contains characters from three of the following categories:

- Uppercase letters of European languages (A through Z, with diacritic marks, Greek and Cyrillic characters)

- Lowercase letters of European languages (a through z, sharp-s, with diacritic marks, Greek and Cyrillic characters)

- Base 10 digits (0 through 9)

- Nonalphanumeric characters: ~!@#$%^&*_-+=`|(){}[]:;"'<>,.?/

- Any Unicode character that is categorized as an alphabetic character but is not uppercase or lowercase. This includes Unicode characters from Asian languages.

Riferimenti: How To Configure a Domain Password Policy

Nessun commento:

Posta un commento